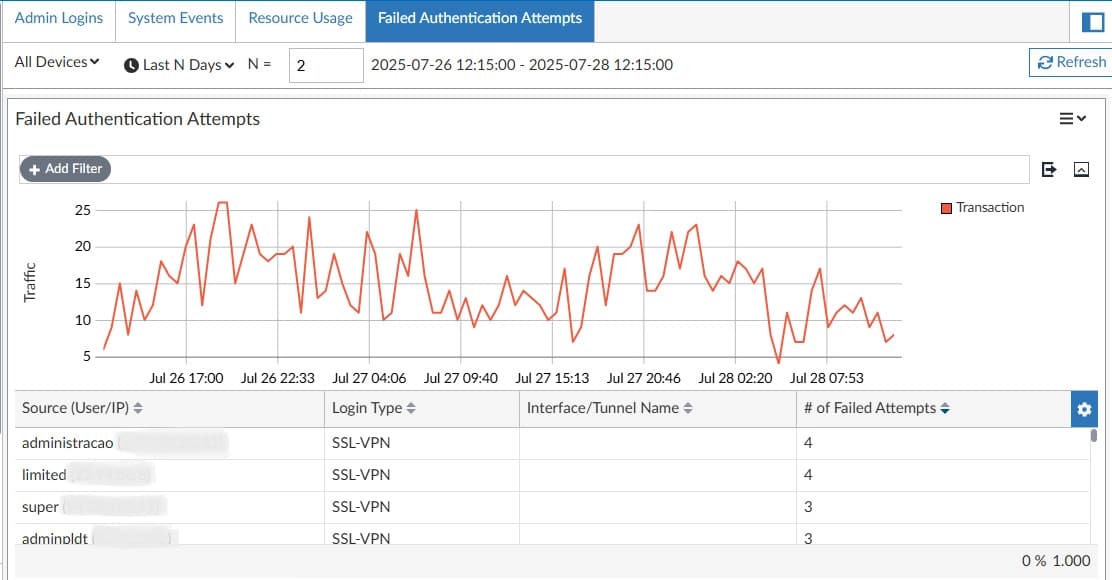

Detecta patrones sospechosos y protege tu infraestructura con análisis de autenticación en tiempo real.

Visión en tiempo real de eventos de autenticación, anomalías geográficas y puntajes de riesgo.

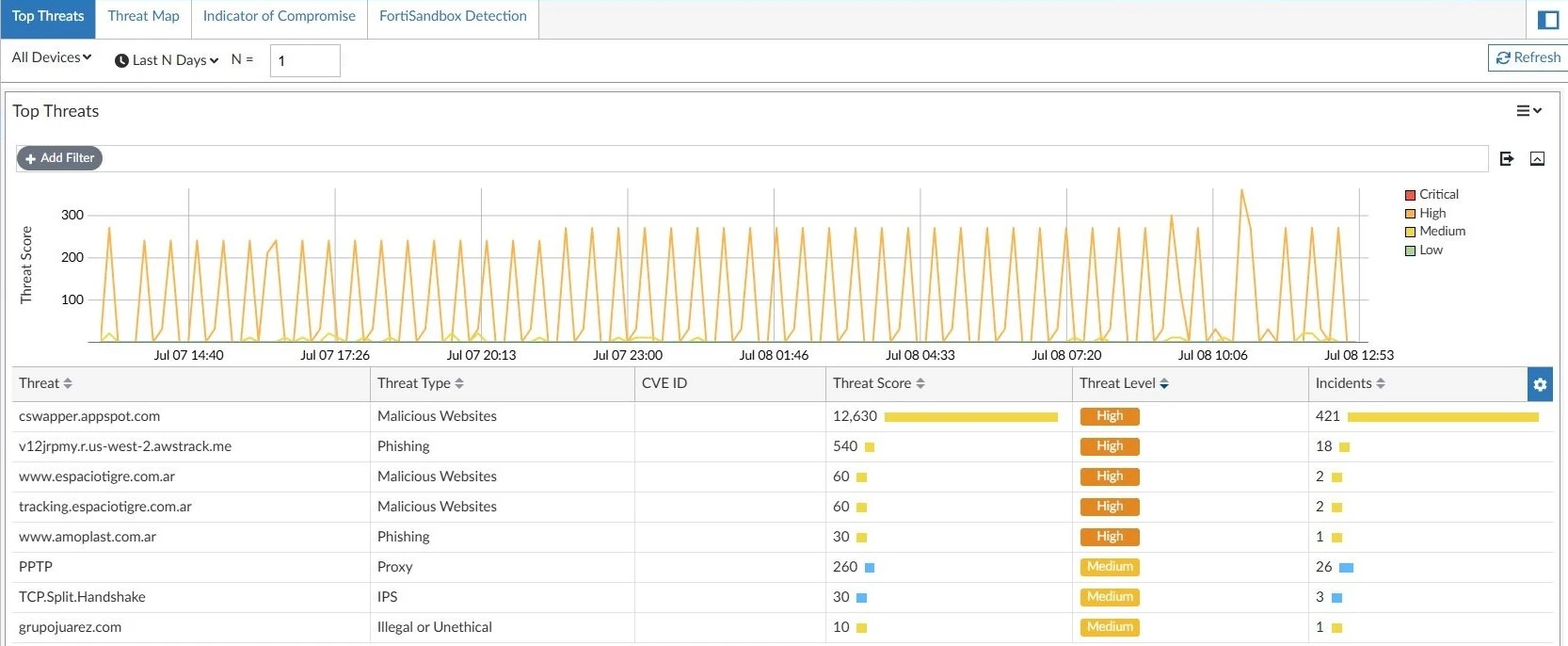

Identifica, clasifica y prioriza amenazas con IA y análisis forense avanzado en tiempo real.

Amenazas críticas priorizadas por impacto, frecuencia y etapa del kill chain.

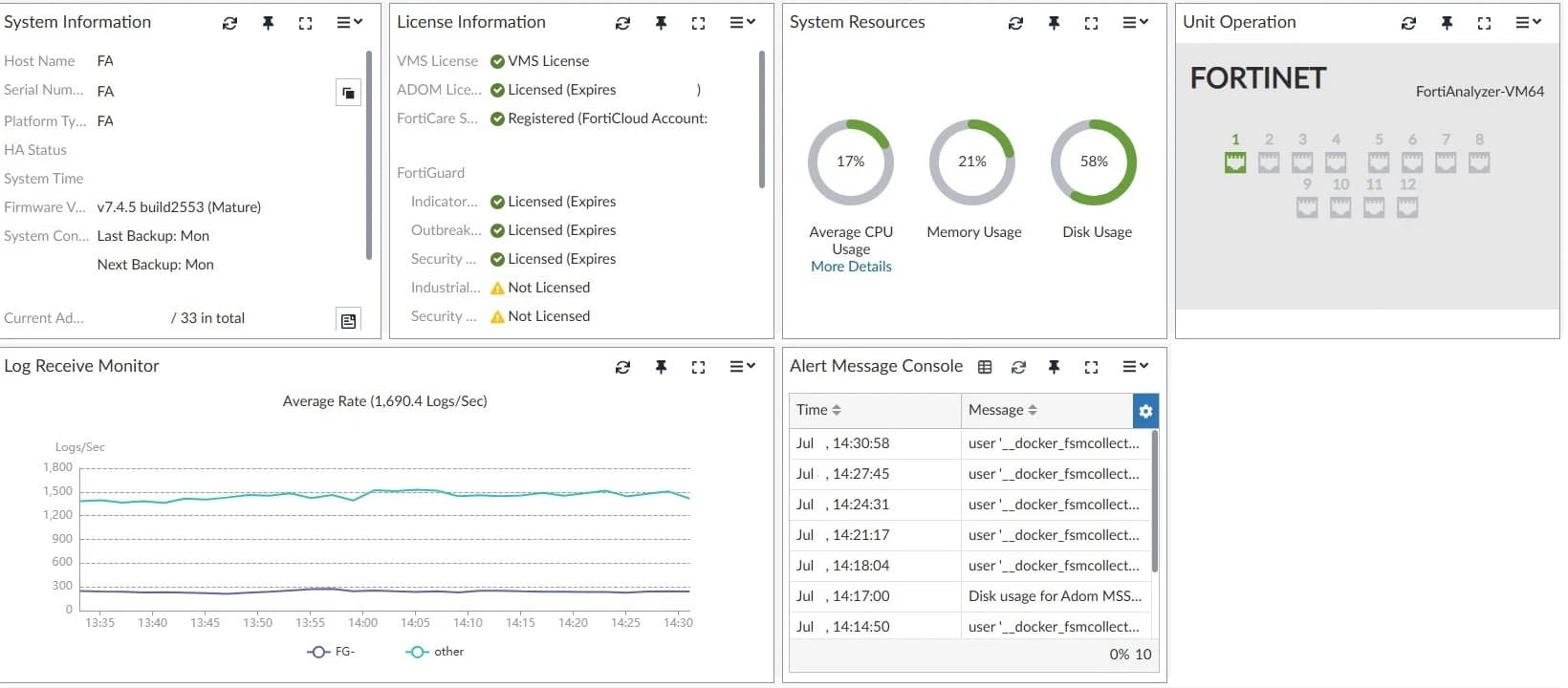

Garantiza disponibilidad y optimización rastreando el uso de recursos críticos.

CPU, memoria, almacenamiento y throughput de red en una vista unificada.

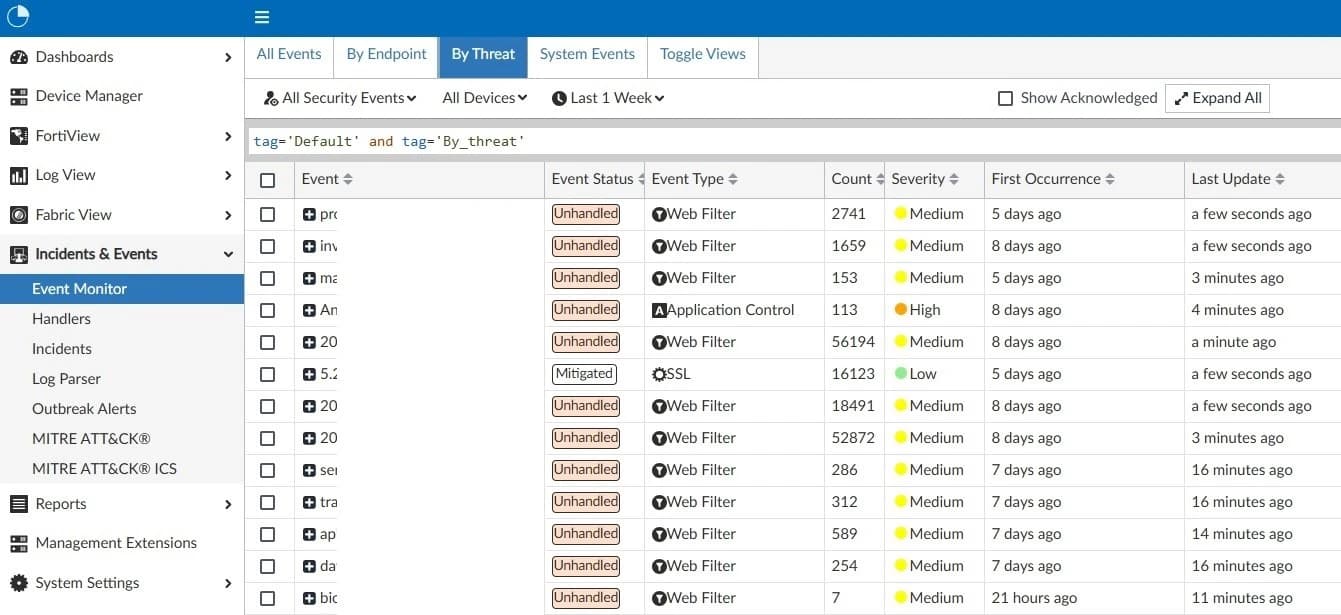

Centraliza, correlaciona y analiza eventos con búsqueda y forense avanzados.

Logs centralizados con búsqueda avanzada, filtros y correlaciones.

Solicita una evaluación sin costo de tu postura de seguridad actual y descubre cómo podemos proteger tu empresa.

Al enviar este formulario, aceptas nuestra política de privacidad y términos de servicio.